Ideas para un buen business

- Gran empresa /

- noviembre 24, 2023

Los desafíos del uso de Inteligencia Artificial pa...

Más allá de su popularidad y beneficios, la Inteligencia Artificial también tiene retos a ser considerados cuando se trata de seguridad digital.

Es imposible que ahora no sepas qué es y en qué consiste Amazon Workspaces. Ya habrán llegado a tus oídos las ventajas que muchos colegas habrán pregonado sobre el servicio de escritorios virtuales, pero por si has vivido debajo de una piedra durante los últimos años, hoy te vamos a vamos a orientar sobre ellos y su segura configuración. No tienes que agradecernos nada, Padawan, lo hacemos por amor al arte.

Workspace es básicamente un servicio web que ofrece Amazon Web Services (AWS) que consiste en un escritorio anclado en la nube, con toda la infraestructura backend manejada completamente por AWS. Estos escritorios virtuales pueden ser Windows o Linux y pueden estar listos en minutos, más rápido de lo que tomó el chasquido de dedos de Thanos.

Con esto puedes simplificar aspectos como la entrega de un ordenador para que los empleados pueden utilizar escritorios, y representa una carga menos para los administradores ya que el ciclo de vida de estos escritorios como el aprovisionamiento, la implementación y el mantenimiento está a cargo de AWS.

¿Ya estás los suficientemente enganchado? Bien, aquí tendrás un breve resumen que te podrá servir como guía inicial para implementar Amazon Workspaces en el entorno digital de tu empresa de forma segura, y así aprovechar las ventajas de eliminar el factor hardware de la ecuación, además de tener un escritorio basado en una nube virtual privada (VPC), que dadas las ventajas de encriptación de ellas, pueden ser el recurso que hacía falta en tu organización.

Adicional a todo, puedes ahorrar muchos costos con este servicio del gigante norteamericano, ya que adicional a todo lo que ya te mencionamos, que por sí solo ya representa un ahorro en costos, también puedes apagar el Workspace cuando no esté en uso, y Amazon no te cobrará mientras no lo uses.

Conoce la arquitectura

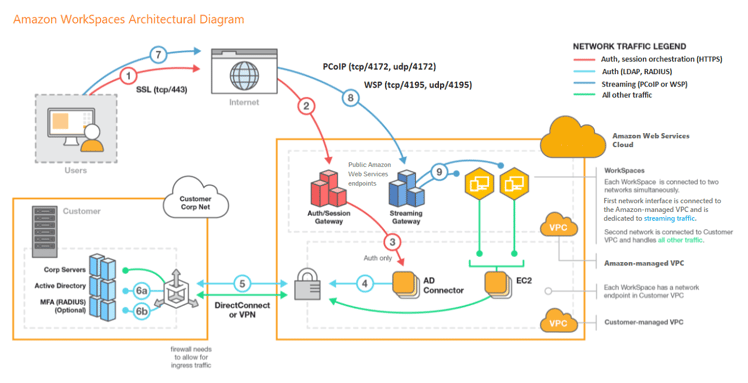

Para empezar debes tener en cuenta que todos los datos y archivos son transmitidos a la máquina local en la que uses el Workspace a través de un canal seguro, y será desplegado en tu VPC con datos persistentes. Puedes usar tu ruta y volúmenes de datos usando KMS para hacerlo aún más seguro y robusto.

La arquitectura es una parte importante en el proceso de configuración de tu Workspace. Abajo puedes ver una gráfica que resume de forma sencilla la arquitectura de lo que configurarás.

Cada workspace y su VPC están asociados a un directorio que almacena y administra la información de sus usuarios, que están a su vez administrados a través de AWS Directory Service. La autenticación de los usuarios se hace a través del directorio, y puedes usar Simple AD, AWS Managed Microsoft AD, AD Connector y Cross trust (Confianza cruzada).

Para administrar de forma centralizada las aplicaciones de tu escritorio, puedes acudir a AppStream 2.0. Basada en AWS, sus ventajas son evidentes al adaptarse fácilmente a cualquier número de usuarios en todo el mundo sin necesidad de adquirir o utilizar hardware ni infraestructura.

Identificación y acceso

Ya te mencionamos las cuatro formas de servicio de directorio para controlar el acceso e identificar a tus usuarios, así que iremos directo al punto: si no necesitas un AD propio, usa AWS Managed Microsoft AD o Simple AD. Si usas un AD Connector o un dominio confiable, debes utilizar un directorio AD propio, actuando el conector AD como un proxy solamente.

Pero lo que aquí nos preocupa es la seguridad, y por ello, para seguir los estándares del Esquema Nacional de Seguridad (ENS), ten en cuenta que cualquier servicio de directorio deberá asociarse a un identificador único, y cada cuenta se deberá inhabilitar de acuerdo con cada caso particular, que deberán tener un periodo de retención para efectos de trazabilidad.

Para la gestión y los requisitos de acceso, se deberá definir una política de AIM según el usuario o rol y así asegurarse de utilizar solo los recursos y acciones de Workspace y AppStream 2.0 que el usuario necesita.

Si hablamos de autenticación, el ENS exige que para los niveles Medio y Alto se utilice la autenticación multifactor o MFA por servidor RADIUS.

Seguridad y cambios

Este parte es de las más importantes y se quedarán cortas estas páginas para abarcarlo todo. Pero, quédate con este mensaje: para una correcta configuración de la seguridad, deberás crear una unidad organizativa para los objetos Workspace usuario, y también tendrás que utilizar una solución para aplicar políticas AWS OpsWorks for Chef Automate, AWS OpsWorks for Puppet Enterprise o Ansible.

Cada una de estas políticas tendrá un método de configuración diferente de acuerdo con el entorno, por ello se hace necesario que indagues más según las necesidades que los equipos tecnológicos de tu organización tengan. El mantenimiento de estas configuraciones se deberá hacer de forma automática cuando los Workspaces no se estén utilizando.

Cuando se trate de gestionar cambios respectos a los permisos y seguridad, CloudTrail, un servicio de AWS, también será tu mejor aliado. Siempre está habilitado cuando se crea una cuenta nueva, pero también puede pasar que de repente se deshabilite, por eso debes siempre asegurarte que está activo para todas las regiones.

Finaliza detalles

Para garantizar el acceso a la información de todos los usuarios de tus Workspaces, deberás considerar la región desde donde se conecten. Esto importa, y mucho, ya que no todos podrán acceder a la misma información dependiendo de la región.

Para esto, deberás usar Amazon WorkDocs. Esta solución permite almacenar, administrar, compartir y colaborar en archivos con otras personas, solucionándote el inconveniente como casi todo lo que hemos visto de Amazon: así de fácil.

Tener un perímetro seguro es un detalle que no podrás perder, por eso es recomendable implementar las VPC con dos subredes privadas para sus Workspaces, y una puerta de enlace NAT en una subred pública. Del perímetro seguro también depende la protección de la confidencialidad de la información, por eso siempre deberás emplear un cifrado de volúmenes.

Cuando veas la segregación de las redes, ten en cuenta que deberás abrir solo los puertos necesarios para el uso del servicio del Workspace. También tendrás que asociar un grupo de control de acceso de IP con un directorio y así garantizar que solo están accediendo a ellos desde una red de confianza, abriendo solo los puertos necesarios para el uso del servicio de AWS AppStream 2.0

Finalmente, queda el cifrado, aquel elemento que hace que toda esta solución de Amazon sea tan valioso e interesante para nosotros. Aquí es muy fácil: siempre deberás garantizar que los Workspaces se empleen siempre con cifrado de volúmenes. Así-de-fá-cil.

Nuestro breve resumen sobre la configuración segura de AWS Workspaces es claramente un vistazo inicial. Si quieres aplicarlo y hacerlo a detalle, entra en esta Guía de Configuración segura de Amazon Workspaces del CCN-Cert, y allí verás más información y detalles que te ayudarán a sacar provecho e implementar los escritorios en la nube sin riesgo de ataques o filtraciones.

Fácil, ¿verdad?

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores

Más allá de su popularidad y beneficios, la Inteligencia Artificial también tiene retos a ser considerados cuando se tra...

Descubre las principales amenazas en las comunicaciones empresariales y cómo protegerte con una Centralita Virtual.

Descubre cómo la tecnología de las centralitas virtuales está redefiniendo la eficiencia y experiencia en las comunicaci...

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores