Ideas para un buen business

- Gran empresa /

- noviembre 24, 2023

Los desafíos del uso de Inteligencia Artificial pa...

Más allá de su popularidad y beneficios, la Inteligencia Artificial también tiene retos a ser considerados cuando se trata de seguridad digital.

Defender nuestra red virtual interna necesitará de más que conocer sobre sistemas.

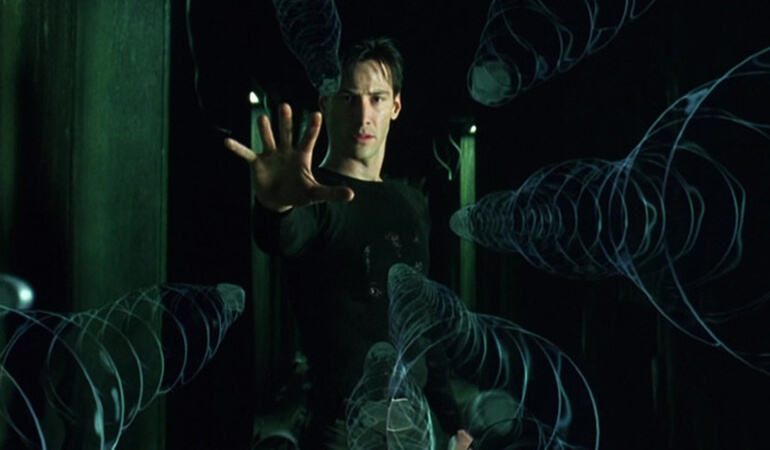

Pensemos por un momento en zion, el último bastión humano en la mundialmente famosa trilogía cinematográfica de Matrix. En su guerra contra los humanos, las máquinas buscaban desesperadamente códigos de acceso para poder entrar a la ciudad subterránea y por fin aniquilar a toda la especie. Es lo que podríamos esperar de máquinas asesinas.

Para proteger a la ciudad y a su unidad central, los humanos diseñaron un sistema de protección de códigos de acceso bastante efectivo teniendo en cuenta la situación: los códigos se los saben de memoria los altos mandos. Así es como garantizan que las máquinas no podrán hackearlos de casi ninguna manera.

No entraremos a debatir cómo los códigos de acceso fueron un recurso que se volvió inútil con las siguientes películas, pero la primera Matrix nos dio una lección rápida sobre un aspecto muy importante en los recursos tecnológicos de cualquier organización: la defensa perimetral.

Aunque para la película incluir el factor humano en la defensa perimetral fue una buena idea dentro del contexto de la historia, para nosotros no es tan sencillo. En la construcción de la defensa de tu red, son personas usando máquinas, por eso hay que entender cómo actúan, cuáles son los riesgos, y de qué forma vas a dirigir la protección virtual de tu empresa.

Defensa es seguridad

La seguridad perimetral son todas las herramientas y técnicas de protección informática que buscan establecer una línea de defensa en contra de ataques externos que intenten infiltrarse en la red interna de la empresa y acceder a la información de los recursos informáticos que hacen parte de ella.

Como los piratas informáticos están constantemente cambiando sus técnicas de ataque, la seguridad perimetral no solo busca una protección de estos, sino que también rastrea la actividad normal (y por tanto, la que se espera) de la propia red interna para así encontrar y aislar las actividades desconocidas o amenazantes.

Hasta las máquinas tienen seguridad perimetral en Matrix, y funciona con los mismos principios: usa cifrado de accesos entre métodos de conexión y dispositivos conocidos y establece parámetros de actuación para poner bajo control a aquellos que no actúen según lo esperado. Los agentes tenían una misión muy importante en la película.

Con los entornos de trabajo cambiando constantemente, la seguridad perimetral ya es en sí misma un factor clave a la hora de mantener los recursos tecnológicos eficientes. El trabajo remoto, la ampliación de herramientas digitales para el trabajo y el almacenaje de información en la nube, obligan a fortalecer los métodos de defensa en contra de las siempre cambiantes amenazas digitales.

Selecciona a tu elegido

Al contrario del blockbuster hollywoodense de ciencia ficción (que tenía solo un elegido que los salvaría), la seguridad perimetral nos da varias opciones para poder defendernos de nuestros enemigos virtuales. Todo depende de una de las dos opciones existentes para construir tu defensa.

1. Seguridad de la infraestructura

Aquí se busca controlar a las comunicaciones para detectar comportamientos anómalos y bloquear el tráfico desconocido o que no es de confianza. Sus métodos son utilizados para proteger a la red interna de accesos de redes externas o de visitantes no autorizados.

Para garantizar acceso al teletrabajo de tus usuarios, clientes o a proveedores autorizados a la red interna, la seguridad perimetral de la infraestructura establece un sistema de filtros y herramientas específicas que son compatibles y determinan servicios internos y externos que autorizan el acceso. Entre los más comunes están:

- Cortafuegos: usando el aislamiento del área de seguridad perimetral de la red de dispositivos externos, permite ceder permiso al tráfico autorizado, la desconexión y la limitación para acceso en bloque. Se puede usar para aplicaciones específicas, filtros para determinadas IP o dispositivos personales, o con filtros que unifiquen todo lo anterior.

- VPN: mediante internet y el maravilloso uso del cifrado, esta opción de la que ya te hemos hablado, amplía el perímetro de seguridad hasta el espacio remoto de conexión. Gracias a que permite que dispositivos se conecten a la red interna como si estuvieran físicamente en ella, la VPN ayuda a fortalecer los filtros y establecer más barreras, creando más dificultad para los instrusos.

- IPS / IDS: analiza en tiempo real la actividad y conexiones a la red interna y usa un conjunto de herramientas para establecer protocolos de actividad extraña, detectando acciones que no estén dentro del comportamiento ordinario y esperado, aislando y bloqueando la actividad sospechosa.

.gif)

2. Gestión y control de accesos

Si regresamos a la película como ejemplo, sabemos que las máquinas tienen un grave problema de seguridad perimetral en este campo. Los humanos podían acceder fácilmente por una red pirata a la Matrix y hacer actividades de saboteo, o simplemente sacar a cualquiera que estuviera prendado a su vida virtual.

Esto es porque las máquinas tenían un deficiente control de accesos, el otro tipo de seguridad perimetral. Este establece quién, cómo, y cuándo puede entrar a la red interna con identificación y control de su visita, limitando sus roles y accesos dentro de la misma red.

En seguridad perimetral, la gestión y control de accesos también permite una trazabilidad de la actividad del usuario durante su conexión, dando una transparencia más amplia para usuarios externos y autorizados. Es bastante conocido este tipo de seguridad para el trabajo remoto en conexión con VPN.

No tomes la píldora azul

Esto te regresará a la Matrix y olvidarás todo lo que sabes. Ahora sabes cómo hacer frente a las numerosas y novedosas amenazas que aparecen día a día. El perímetro de seguridad virtual está constantemente ampliándose a medida que va cambiando el entorno de trabajo laboral, que ya no es sinónimo de algo físico.

Amplia el perímetro de seguridad virtual de tu red interna tanto como se pueda. Con una buena planificación e implementación de la infraestructura podrás determinar las necesidades de conexión y, con esto, también definir la mejor manera de proteger el activo más importante de toda empresa: su información.

En un mundo ideal, el cerebro humano podría ser un canal suficiente para resguardar el acceso a la información más importante, pero en un mundo lleno de personas que usan a las máquinas, necesitamos entenderlas más para conseguir la mejor defensa posible contra los intrusos y piratas informáticos.

La guerra contra las máquinas tendrá que esperar. 😎

Más allá de su popularidad y beneficios, la Inteligencia Artificial también tiene retos a ser considerados cuando se tra...

Descubre las principales amenazas en las comunicaciones empresariales y cómo protegerte con una Centralita Virtual.

Descubre cómo la tecnología de las centralitas virtuales está redefiniendo la eficiencia y experiencia en las comunicaci...

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores