Ideas para un buen business

- Gran empresa /

- noviembre 24, 2023

Los desafíos del uso de Inteligencia Artificial pa...

Más allá de su popularidad y beneficios, la Inteligencia Artificial también tiene retos a ser considerados cuando se trata de seguridad digital.

Hemos escuchado ambos términos y muchos piensan que son lo mismo, pero no es así. ¿En qué se diferencian?

Quizá no lo sabes, pero estás enviando datos sensibles a tus aplicaciones todos los días, confiando demasiado en servidores ajenos para proteger tu información personal. Eso no significa que estén seguros. En ocasiones, estas aplicaciones no pueden garantizar una protección mínima, lo que genera una exposición de datos sensibles.

El internet como lo conocemos casi siempre expone tus datos. Por eso, lo mejor es que busques estrategias para mantener tus datos sensibles en tu control. Hoy te enseñaremos cómo proteger tu información sensible en línea.

¿Qué es la exposición de datos sensibles?

Los datos sensibles son cualquier pieza de información valiosa, destinada a ser protegida del acceso no deseado debido a su confidencialidad. Los datos sensibles incluyen información de cuentas bancarias, credenciales de acceso, números de teléfono, números de tarjetas de crédito y números de la seguridad social, entre otros.

La exposición de datos sensibles es cuando una persona u organización revela involuntariamente datos personales. En la mayoría de los casos, esto puede ser causado por varias circunstancias, como un fallo de software, la falta de encriptación o la carga de datos en una base de datos incorrecta.

Cuando los hackers acceden a estos datos, se revela la información sensible de sus dueños. Tu información personal puede hacerse pública de dos formas: a través de datos sensibles o por una filtración de datos. Muchos piensan que son similares, pero no es cierto.

Diferencia entre exposición de datos sensibles y filtración de datos

Cuando los datos o la información personal almacenada en un servidor o base de datos quedan en manos de personas no deseadas, se habla de exposición de datos. Esto pasa cuando la información de la configuración del sistema y las aplicaciones web no están adecuadamente salvaguardadas en línea.

Por otro lado, una filtración de datos se produce cuando se accede a la información de un individuo sin su consentimiento. Los criminales cibernéticos provocan de forma intencionada las filtraciones de datos, y las empresas con datos expuestos son los objetivos más sencillos y frecuentes.

Hoy en día, es típico que los datos sensibles queden al descubierto. La seguridad de muchas aplicaciones está muy por detrás de las tácticas sofisticadas que utilizan los atacantes para explotar sus fallos. Ni siquiera grandes empresas como Yahoo! son inmunes a los asaltos. Entre 2013 y 2014, sufrieron una de las filtraciones de datos más importantes de la historia, que afectó a más de tres mil millones de usuarios.

¿A qué se debe?

Los datos no son estáticos. Los individuos inician peticiones y comandos, que luego son se transmiten por las redes a otros servidores web, aplicaciones y usuarios. Los datos en tránsito pueden ser secuestrados, especialmente cuando viajan por una red no segura o entre aplicaciones informáticas.

Los ataques pueden venir de la siguiente forma:

1. Red comprometida

Muchas personas corren el riesgo de que sus datos sean revelados si su red es infiltrada. Esto puede ocurrir si los atacantes toman el control de las sesiones de los usuarios, una técnica conocida como secuestro de cookies.

Numerosas personas han denunciado el robo de identidad debido a un incidente de filtración de la red. La información de sus cuentas bancarias fue explotada para realizar transacciones en línea.

2. Ataques de inyección en SQL

El lenguaje de consulta estructurado (SQL, por sus siglas en inglés) es un lenguaje de programación de bases de datos. Los ataques de inyección SQL son el tipo más común de ataque a aplicaciones en línea. Se producen con frecuencia contra sistemas que incluyen fallos explotables.

En un ataque SQL los hackers realizan consultas que ejecutan código malicioso. Si los servidores carecen de la seguridad necesaria para detectar los códigos alterados, los criminales pueden utilizar comandos modificados para acceder a los datos sensibles en la aplicación.

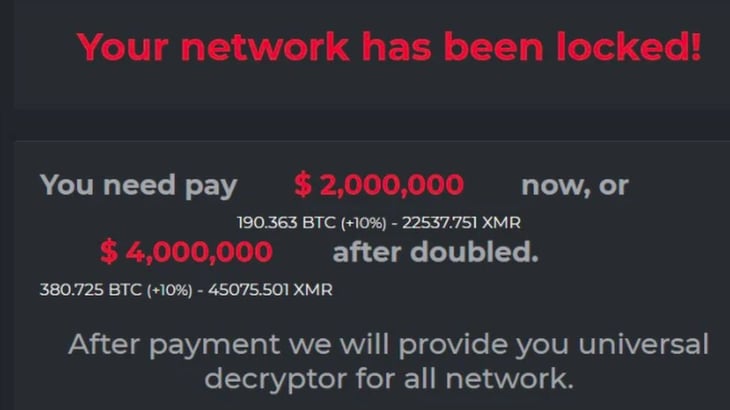

3. Ataques de ransomware

No nos cansamos de hablar del ransomware porque es tan importante para la seguridad como el queso para la pizza. El malware infecta los dispositivos a través de enlaces o archivos adjuntos maliciosos que parecen legítimos para usuarios.

Una vez que entran a los enlaces, el ransomware se descarga e instala automáticamente. Luego encripta y mantiene los archivos como rehenes. Antes de liberar los datos, los atacantes piden un rescate. Incluso después de pagar el rescate, los datos no se revelan en algunos casos.

Cómo prevenir la exposición de datos sensibles

El uso de aplicaciones, por una u otra razón, es la norma. Querámoslo o no. Estos son algunos métodos para asegurar tus datos en el mar de la incertidumbre de las aplicaciones.

Crea contraseñas únicas y fuertes para tus cuentas

Lo mínimo que puedes para evitar una exposición de tus datos es crear una contraseña fuerte para cada cuenta que tengas en las aplicaciones. Los ciberdelincuentes están continuamente al acecho de fallos de seguridad, como contraseñas débiles, a través de las cuales pueden obtener acceso a tus datos.

Puedes crear una contraseña segura y complicada utilizando mayúsculas, minúsculas símbolos y números. Además, evita utilizar la misma contraseña para todas tus cuentas. En lugar de eso, establece una contraseña distinta para cada cuenta.

Sabemos que es molesto, pero es realmente necesario.

Accede solo a URLs seguras

Algunos sitios web carecen de seguridad HTTPS, lo que los hace susceptibles a la divulgación de datos. Estas aplicaciones web son inseguras y no deben ser vistas, particularmente si requieren que envíes información financiera o personal.

Los sitios web seguros comienzan con HTTPS://, mientras que los inseguros empiezan con HTTP://. Siempre hay que estar atento a la "s" que sigue a la "p".

Revisa regularmente tus transacciones financieras

Mantente atento a comportamientos extraños en tus cuentas bancarias. Notifica a tu banco inmediatamente si tienes conocimiento de algo fuera de lo normal, y así evitarás una futura infracción.

También puedes utilizar las opciones que te da tu banco para suspender o bloquear tu cuenta si sospechas de una actividad ilegal.

Implementa un software de seguridad eficaz

El software de seguridad está diseñado para proteger a los usuarios de la divulgación accidental de datos sensibles en línea.

Asegúrate de instalar un software de seguridad de alta calidad que cubra los ataques de virus y malware. Además, actualiza tu software con regularidad. No actualizarlo te expone a todos los peligros cibernéticos.

Después de todo, si no te mantienes actualizado, estás condenado a la muerte. Aplica para la vida, y para la ciberseguridad.

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores

Este código malicioso es capaz de robar información sin ser detectado, por lo que conviene tener una estrategia global y...

Conoce las ventajas de unificar los esfuerzos de seguridad física de tu centros de datos para lograr el máximo tiempo de...

En el conocimiento está el poder. Con la evolución constante de las ciberamenazas, lo más adecuado para cualquier empres...

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores