Ideas para un buen business

- Gran empresa /

- noviembre 24, 2023

Los desafíos del uso de Inteligencia Artificial pa...

Más allá de su popularidad y beneficios, la Inteligencia Artificial también tiene retos a ser considerados cuando se trata de seguridad digital.

Cuando lo pensamos muy bien, nuestra misión dentro de la informática siempre va ligada al correcto funcionamiento y la protección de las redes y sistemas que tenemos a nuestro cargo. El desarrollo también es una parte importante, pero alejando ese desarrollo industrial que busca producir para satisfacer una necesidad, una buena parte del desarrollo en la informática es en respuesta a lo mencionado: mejorar el funcionamiento y la seguridad.

Como hemos estado con una racha muy buena en temas de ciberseguridad, hoy te traemos un regalo importante para que puedas entregar tu verano a los placeres culposos de la playa, los juegos, los viajes, o simplemente a las series que tengas en tu lista de pendientes. Hoy venimos a hablarte de la primera línea de detección y defensa de tu red y todos tus sistemas. Hoy hablaremos de la inteligencia militar de tus recursos informáticos.

Alerta de intruso

La comparativa de inteligencia militar es acertada pero primero debemos aclarar qué vamos a contarte aquí. Hoy vamos a profundizar en los dispositivos de prevención y detección de intrusiones, y para eso es necesario que entiendas bien qué es un intruso porque lo que sigue es inteligencia militar al más alto nivel.

En el campo de la ciberseguridad una intrusión es cualquier actividad no autorizada dentro de una red o un sistema informático. Debes entender por actividades no autorizadas algo como esto:

Ataques que tienen como consecuencia el robo de datos.

Actividades que ejecuten un malware.

Eventos que desencadenen brechas de seguridad.

Robo de información.

Ataques de fuerza bruta.

Actividad que intente ganar mayor control sobre la red y sus sistemas informáticos, intentando adquirir o logrando mayores privilegios.

Y un intruso puede ser ciberdelincuente intentando delinquir en tu red, ciertos códigos de software, o personal de tu propia empresa que pueda estar actuando de tal forma que buque hacer daño, o quizá no. De cualquier manera, los intrusos y sus ataques pueden venir desde fuera o desde adentro de tu red, por eso entenderlos es lo más importante antes de contra atacar.

Aquí es donde entran en acción los dispositivos de detección y prevención de intrusiones al rescate. Ellos serán tus oficiales de inteligencia que, dependiendo de sus facultades y permisos, actúan en terreno lanzando alarmas de intrusiones o tomando acciones para prevenir un ataque.

IDS

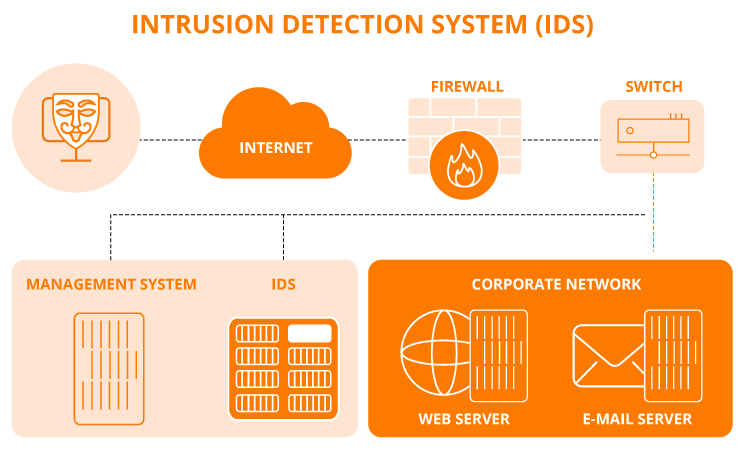

Los sistemas de detección de intrusiones (IDS, por sus siglas en inglés, por supuesto) es un dispositivo que se puede implementar en forma de software o appliance (hardware que está dedicado únicamente para esa labor). Su funcionamiento está basado en el análisis de la actividad, monitorización de eventos, verificación del cumplimiento de políticas en ordenadores, sistemas y redes.

Los IDS Intentan detectar problemas, brechas de seguridad y amenazas, pero carecen de permisos para poder actuar. Cuando encuentra amenazas o problemas, avisa al administrador de seguridad o la persona encargada de recibir las alertas. No realiza ningún control y, por tanto, no pone a nadie en cuarentena ni hace ningún arresto o baja. Su función es solo de vigilancia y alerta.

No por eso son menos efectivos. Se basa en varios mecanismos para detectar ataques e intrusiones, pero te vamos a destacar tres:

- Detección a través de firmas: busca patrones o huellas digitales de cierto código malicioso previamente conocido por las empresas de seguridad informática que los desarrollan.

- Detección basada en anomalías: para esto el IDS tiene actividades categorizadas como normales. Todo evento o actividad que se salga de esos valores se considera una actividad anómala, que se utiliza también para identificar ataques desconocidos. Las innovaciones de los ciberdelincuentes.

- Detección a través de la reputación: este tipo de detección verifica las conexiones entre sistemas de confianza o que se cree que tengan mala reputación por acciones maliciosas que ya han hecho con anterioridad.

Aunque con los IDS puedes detectar software malicioso, malware, el escaneo de puertos que puede estar realizando un ciberatacante, detectar la violación o alteración de políticas de seguridad no autorizadas, debes tener en cuenta que son sistemas pasivos.

Es decir, estos sistemas escanean el tráfico y la actividad y alertan sobre amenazas. Por ello requieren software adicional o a un técnico de seguridad quien verificará lo que ha identificado el sistema y va a actuar en consecuencia.

Puedes ubicarlo entre o detrás del firewall, o incluso en cualquier otro punto de la red interna, y puede haber varios desplegados, no solo uno.

IPS

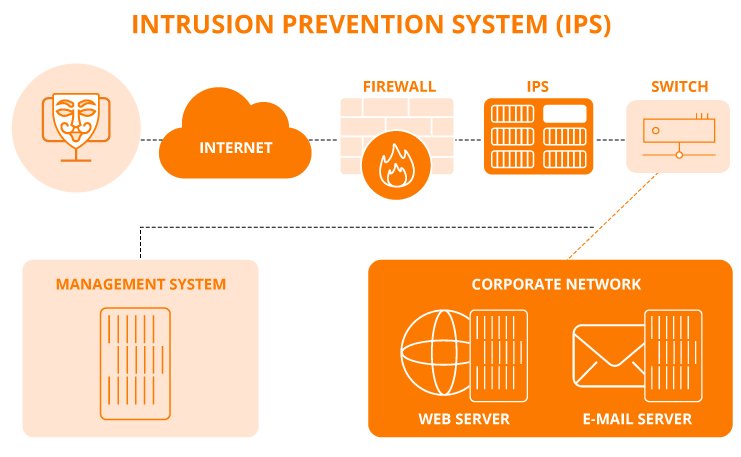

El Sistema de prevención de intrusiones (IPS, por sus siglas en inglés), son agentes de inteligencia que no solo avisan, sino que toman decisiones. Tiene como función supervisar el flujo y tráfico de datos en una red y prevenir la actividad maliciosa. Parte de su componente se comporta y actúa como un IDS, pero la diferencia es que los IPS pueden tomar decisiones y el control de ciertas situaciones.

Por ejemplo, el tráfico de datos y la actividad pueden estar trasladando código malicioso con para explotar vulnerabilidades de la red o los sistemas que hacen parte de la red. Los IPS, mediante análisis y monitorización, previenen que circulen esos datos y actividades no autorizadas.

Al ser sistemas activos cuando detectan algo tomarán el control y ejecutarán acciones para prevenir una intrusión o ataque. Lo harán bloqueando el tráfico de una fuente de datos o rechazándolo, bloqueando conexiones o flujos de datos, extrayendo paquetes de los datos maliciosos, o eliminando las amenazas.

Son, entonces, sistemas de alto rendimiento, ya que deben evitar la lentitud y el buen funcionamiento de la red, y por otro deben ser rápidos y ágiles para tomar decisiones ya que hay exploits que no se detectan hasta que entran en ejecución.

Por esto lo mejor es que los ubiques detrás del Firewall, en la red interna para que pueda canalizar todo el tráfico abierto.

La detección de las intrusiones la realizan de varias formas, pero te destacamos dos realmente útiles. La primera es una ya conocida, a través de las firmas o credenciales, que usan el mismo principio de los IDS. La segunda es mediante la detección estadística basada en anomalías.

Funciona así: los IPS coge muestras aleatorias del trafico de la red y los compara con un patrón o con un nivel de rendimiento óptimo en condiciones normales. Si la muestra difiere o se sale de lo normal, toma el control para tomar decisiones y actuar al respecto.

Requisitos

Como ves, los sistemas de detección y prevención de intrusiones son la inteligencia militar de tu red. Unos están encargados de detectar y alertar (IDS) y los otros de detectar y proteger (IPS). Un buen análisis de los productos que vas a usar para tu red te garantizará una inteligencia militar increíble, clave para cualquier nación digital respetable y segura.

Pero cuando vayas a adquirir un IDS o IPS, debes tener en cuenta varios requisitos de seguridad que el Centro de Criptología Nacional (CCN) de España recomienda para que puedas confiar tanto en el producto, como en el fabricante, y las conexiones que puedes hacer entre ellos, sin poner en riesgo tu red, tus sistemas o tus servicios.

Entra aquí, y revisa los requisitos fundamentales de seguridad de estos dispositivos.

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores

Este código malicioso es capaz de robar información sin ser detectado, por lo que conviene tener una estrategia global y...

Conoce las ventajas de unificar los esfuerzos de seguridad física de tu centros de datos para lograr el máximo tiempo de...

En el conocimiento está el poder. Con la evolución constante de las ciberamenazas, lo más adecuado para cualquier empres...

Suscríbete al #Blog

Al suscribirte te enviaremos un boletín cada semana con la información más relevante. Tendrás acceso a contenidos exclusivos para suscriptores